一、引言

随着互联网技术的飞速发展,网络安全问题日益凸显。其中,洪水攻击与流量攻击作为网络安全的两大新挑战,对企业的信息安全构成了严重威胁。本文将详细探讨洪水攻击与流量攻击的特点、影响及防御措施,以期为网络安全防护提供有益的参考。

二、洪水攻击概述

洪水攻击(Flood Attack)是一种通过大量合法的或伪造的请求,使目标服务器或网络资源过载,从而无法正常提供服务的攻击方式。其核心思想是利用大量无效或合法的请求数据包,使目标系统资源耗尽,导致服务中断。洪水攻击的特点包括:

1. 攻击规模大:通过大量请求数据包进行攻击,短时间内即可耗尽目标系统资源。

2. 隐蔽性强:攻击者可以利用伪造的IP地址或代理服务器隐藏真实身份。

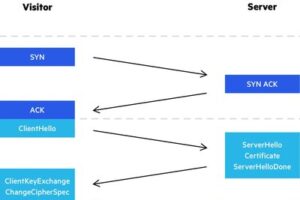

3. 攻击方式多样:包括但不限于TCP SYN flood、UDP flood等。

三、洪水攻击的影响

洪水攻击会给被攻击的系统带来严重的后果。首先,被攻击的系统可能因资源耗尽而无法正常提供服务,导致业务中断。其次,洪水攻击还可能对被攻击系统的声誉造成损害,影响企业的形象和信誉。此外,洪水攻击还可能被用于其他恶意目的,如窃取敏感信息等。

四、流量攻击概述

流量攻击(Traffic Attack)是一种通过发送大量无效或合法的网络流量数据包,使目标服务器或网络资源过载的攻击方式。与洪水攻击类似,流量攻击的主要目的是消耗目标系统的带宽和资源,导致服务中断。流量攻击的特点包括:

1. 流量巨大:通过发送大量数据包进行攻击,短时间内即可消耗目标系统的带宽和资源。

2. 伪造性强:攻击者可以伪造大量的IP地址或域名进行流量攻,提高防御难度。

3. 针对性高:根据目标系统的特点进行定制化攻击,提高成功率。

五、流量攻击的影响

流量攻击同样会给被攻击的系统带来严重后果。被攻击的系统可能会因为网络带宽的拥堵而无法正常接收和发送数据,导致业务无法正常进行。此外,流量攻击还可能影响企业的业务信誉和客户满意度。因此,防范流量攻击也是网络安全工作的重要一环。

六、洪水与流量攻击的防御措施

针对洪水与流量攻击的威胁,我们可以采取以下防御措施:

1. 建立防火墙系统:防火墙可以监控网络流量的来源和目的地,防止非法流量的入侵。同时,应定期更新防火墙策略和规则,以应对新的威胁。

2. 实施流量监控与控制:通过实时监控网络流量,及时发现异常流量并进行控制。可以采用基于深度包检测的技术进行流量识别和过滤,防止无效或恶意流量的入侵。

3. 使用抗DDoS设备:针对大规模的洪水与流量攻击,可以采用抗DDoS设备进行防御。这些设备可以通过分散或过滤掉无效或恶意流量,保护目标系统免受攻击。

4. 部署入侵检测系统(IDS/IPS):IDS/IPS可以实时检测网络中的异常行为和入侵行为,并采取相应的防御措施。此外,IDS/IPS还可以帮助我们发现和分析洪水与流量攻击的源头和传播途径。

5. 安全教育与培训:加强对员工的网络安全教育和培训,提高员工对网络安全的认识和防范意识。员工应该了解洪水与流量攻击的特点和危害性及应对方法。同时定期开展应急演练以提高快速响应和处理的能力也至关重要。。

6. 软件加固和升级:及时对系统和软件进行加固和升级以修复已知的安全漏洞和缺陷是预防洪水与流量攻击的重要措施之一。。此外还应避免使用易受漏洞和缺发侵袭的软件和服务组件从而保护数据和信息不受任何危害和影响。。这还需要采取多层保护机制例如在网络架构中使用防毒软件和网络访问控制技术等等。。

7. 定期备份数据:定期备份重要数据以防止数据丢失或被篡改是应对任何网络安全威胁的重要措施之一。。在遭受洪水与流量攻击时即使系统受到损害也可以通过恢复备份来保证业务的连续性和稳定性。。同时还应制定应急预案并定期进行演练以提高快速恢复能力。。

8. 建立安全事件响应机制:一旦发现遭受洪水与流量攻击应立即启动安全事件响应机制并采取相应的应对措施。。这包括隔离受影响的系统和网络资源分析威胁来源和传播途径并采取相应的补救措施以防止威胁的进一步扩散和影响。。同时还应及时向相关部门报告并协助调查处理。。

七、结语

洪水攻击与流量攻击是网络安全领域的新挑战它们给企业和组织的业务带来了巨大的风险和损失。因此我们需要采取多种防御措施来保护我们的系统和网络免受这些威胁的侵害。通过建立防火墙系统实施流量监控与控制