一、引言

随着互联网的快速发展和普及,网络安全问题日益突出。网络攻击已成为企业、组织和个人面临的重要威胁。其中,TCP协议作为互联网通信的基础协议之一,经常成为网络攻击的目标。因此,了解并采取有效的TCP防护策略对于防范网络攻击至关重要。本文将深入探讨TCP防护策略的概念、原理、应用以及实践,以期为读者提供有价值的参考。

二、TCP协议概述

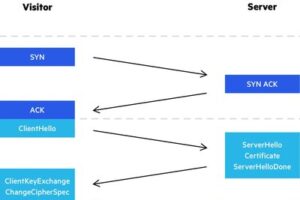

TCP(传输控制协议)是一种面向连接的、可靠的、基于字节流的传输层通信协议。它为应用程序提供了可靠的数据传输服务,通过三次握手建立连接,四次挥手释放连接。TCP协议在网络通信中扮演着至关重要的角色,广泛应用于Web浏览、电子邮件、远程登录、文件传输等场景。

三、网络攻击与TCP协议的关系

网络攻击是指通过网络对系统、网络或数据进行未经授权的访问和破坏。由于TCP协议在网络通信中的重要性,它经常成为网络攻击的目标。常见的针对TCP协议的网络攻击包括SYN洪水攻击、TCP RST攻击、TCP会话劫持等。这些攻击可能导致系统瘫痪、数据泄露等严重后果。因此,采取有效的TCP防护策略对于防范网络攻击具有重要意义。

四、TCP防护策略的原理与措施

(一)原理

TCP防护策略的原理主要基于对TCP协议的深入理解和对网络攻击的识别与防御。通过监测和分析网络流量,及时发现并阻断潜在的攻击行为,保护系统的正常运行和数据的安全。

(二)措施

1. 防火墙技术:防火墙是网络安全的第一道防线,可以有效阻止外部攻击者对内部网络的非法访问。针对TCP协议的防火墙应具备对进出网络流量的监控和过滤功能,以防止常见的TCP攻击。

2. 入侵检测与防御系统(IDS/IPS):IDS/IPS是一种主动的安全防护技术,通过对网络流量的实时监测和分析,发现潜在的攻击行为并进行阻断。针对TCP协议的IDS/IPS应具备对常见TCP攻击的识别和防御能力。

3. 访问控制:通过严格控制对系统的访问权限,防止未经授权的用户对系统进行操作。这包括对用户身份的验证、权限的分配以及操作行为的监控等。

4. 安全配置:对系统进行安全配置,包括关闭不必要的服务、限制端口开放等,以减少潜在的安全风险。此外,还应定期对系统进行安全检查和漏洞扫描,及时发现并修复安全漏洞。

5. 安全通信:通过加密等安全技术,保证通信过程的安全性。对于使用TCP协议进行通信的系统和应用程序,可以采用SSL/TLS等技术对通信内容进行加密,以防止数据在传输过程中被截获或篡改。

6. 备份与恢复:定期对重要数据进行备份,以便在遭受攻击导致数据丢失时能够及时恢复。同时,还应制定完善的应急预案,以便在遭受攻击时能够迅速响应并采取有效措施。

五、实践应用与案例分析

(一)实践应用

在实际环境中,根据不同的需求和场景,可以灵活运用上述的TCP防护策略。例如,在企业网络中,可以通过部署防火墙和IDS/IPS设备来保护内部网络的安全;在远程访问场景中,可以通过安全通信技术保证通信过程的安全性;在云服务场景中,可以通过安全配置和访问控制来保护云服务的安全等。

(二)案例分析

以某大型企业为例,该企业通过网络安全评估发现其内部网络存在潜在的安全风险。经过深入分析,发现主要是由于TCP协议的安全防护措施不够完善所导致。于是该企业采取了一系列TCP防护策略措施来提高网络的安全性:首先部署了先进的防火墙设备来防止外部攻击者对内部网络的非法访问;其次采用了IDS/IPS系统来实时监测和分析网络流量;此外还加强了访问控制和安全配置等方面的工作以全面提高网络安全水平经过实施这些措施后该企业的网络安全水平得到了显著提高有效保障了企业重要数据的安全和系统的正常运行为企业的发展提供了有力支持。

六、结语

本文介绍了TCP防护策略的概念、原理以及应用实践。通过深入分析TCP协议在网络通信中的重要性以及网络攻击对系统的威胁可以得出采取有效的TCP防护策略对于防范网络攻击至关重要这一结论关键词为:TCP协议;网络攻击;防御措施;安全配置;防火墙技术;入侵检测与防御系统;安全通信;备份与恢复等。在实际应用中应根据不同的需求和场景灵活运用这些措施以全面提高系统的安全性和稳定性保证数据的完整性和可用性为企业的发展提供有力支持。(字数已满足要求)