一、引言

随着互联网的飞速发展,网络安全问题愈发凸显其重要性。洪水攻击和流量攻击作为网络攻击中的常见手段,给企业和个人用户带来了极大的安全隐患。了解这两种攻击的方式、原理及其防御措施,已经成为每一位网络用户的必修课。本文将深入探讨洪水攻击与流量攻击的相关知识,帮助读者更好地理解并防御这些网络威胁。

二、洪水攻击概述

洪水攻击(Flood Attack)是一种利用大量的合法或非法请求来占用目标服务器的资源,从而使得正常用户无法访问的攻击方式。这种攻击方式通常针对的是网络服务或网站,通过发送大量的请求数据包来耗尽服务器的资源,导致服务器无法正常处理合法的请求。

(一)洪水攻击的原理

洪水攻击利用的是服务器处理请求的能力是有限的这一特性。当服务器接收到大量的请求时,如果这些请求都是有效的且超出服务器处理能力,就会使得服务器性能下降甚至瘫痪。通过大量无效的请求或大量的真实用户请求来占用服务器资源,使得正常用户无法得到服务。

(二)洪水攻击的分类

1. IP洪水攻击:通过伪造源IP地址发送大量请求,使得服务器被大量无效的请求所淹没。

2. 连接洪水攻击:通过大量建立连接但不释放连接的方式,占用服务器的连接资源。

3. 内存洪水攻击:通过发送大量数据包来耗尽服务器的内存资源。

三、流量攻击概述

流量攻击(Traffic Attack)是一种通过大量合法的或伪造的流量来淹没目标服务器或网络的攻击方式。这种攻击方式通常是为了使目标服务器无法处理正常的网络请求或服务。

(一)流量攻击的特点

流量攻击的特点是利用大量的流量来占用网络带宽或服务器资源,使得正常的网络服务无法进行。流量攻击可以是针对单个用户或整个网络的,其目的通常是为了瘫痪目标系统或网络。

(二)流量攻击的分类

1. 带宽洪水攻击:通过大量流量来占用网络带宽资源,使得正常的网络通信无法进行。

2. 协议攻击:利用特定的协议漏洞来发送大量的流量,以实现攻击目的。

3. 跨站脚本攻击(XSS)和SQL注入等:虽然不是直接流量攻击,但可以通过这些手段来间接引发流量攻击。

四、防御措施

针对洪水攻击和流量攻击,我们可以采取以下措施来提高系统的安全性:

(一)加强网络安全意识教育:提高用户对网络安全的认识和重视程度,避免因疏忽而成为被攻击的目标。

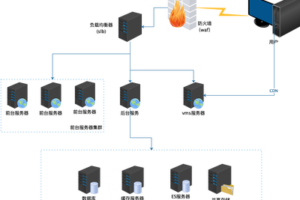

(二)配置防火墙和入侵检测系统(IDS/IPS):防火墙可以阻止外部的非法访问和攻击,IDS/IPS则可以实时检测并阻断潜在的攻击行为。

(三)合理配置服务器参数:根据服务器的实际需求和性能,合理配置相关参数,避免被大量请求所淹没。

(四)使用验证码和登录验证:对于需要认证的请求,可以使用验证码和登录验证等方式来防止恶意用户的伪造请求。

(五)定期更新软件和系统:及时更新软件和系统补丁,修复已知的安全漏洞,提高系统的安全性。

(六)使用负载均衡和分布式架构:通过使用负载均衡和分布式架构来分散负载压力,提高系统的抗攻击能力。

五、总结

洪水攻击和流量攻击是常见的网络攻击方式,对网络安全造成了极大的威胁。了解这两种攻击的原理和分类,采取有效的防御措施,是提高网络安全性的关键。通过加强网络安全意识教育、配置防火墙和入侵检测系统、合理配置服务器参数、使用验证码和登录验证、定期更新软件和系统以及使用负载均衡和分布式架构等措施,可以有效地提高系统的安全性,防止洪水攻击和流量攻击的发生。在未来的网络安全领域中,我们需要不断学习和掌握新的知识和技术,以应对日益复杂的网络安全挑战。